Authentification unique Azure pour le Client Web

L'Authentification unique ajoute plus de sécurité et de commodité lors de l'authentification au Excel Add-in de Nectari avec Azure Active Directory (Azure AD).

Cette rubrique décrit comment configurer Azure avec Nectari.

Configurer le domaine Azure

Vous devez d'abord configurer le domaine Azure car c'est à partir de cette plateforme que nous récupérerons les données nécessaires pour mettre en place correctement Nectari.

- Dans votre navigateur, allez à https://portal.azure.com/ et saisissez vos identifiants de connexion (si nécessaire).

-

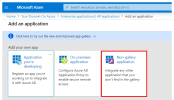

Dans le menu à gauche, cliquez sur Enterprise Applications.

-

Dans la barre du haut, cliquez sur + New application.

-

Sous la section Add your own app, sélectionnez Non-gallery application.

-

Dans le champ Name, entrez un nom pour votre application et cliquez sur Add.

-

Sous la section Getting Started, sélectionnez 2. Set up single sign on.

-

Sélectionnez SAML pour la méthode d'authentification unique.

Il y a 5 sections pour la méthode d'authentification unique SAML mais vous ne devez configurer que les paramètres dans ces sections :

Téléchargez le certificat du domaine d'Azure Domain dans la section SAML Signing Certificate et utilisez la section Set up BI Web Server comme référence pour la correspondance des termes avec le paquet d'installation de Nectari ; référez-vous à la rubrique Installer et configurer le serveur de Nectari.

Configuration de base SAML

-

Dans le coin à droite, cliquez sur l'icône du crayon pour modifier les paramètres de la section Basic SAML Configuration.

-

Dans le champ Identifier (Entity ID), entrez votre URL de Nectari + :port suivi de l'identifiant unique pour votre domaine Azure. L'URL et le port doivent être les mêmes que ceux saisis lors de l'installation de Nectari.

ImportantSeulement pour les utilisateurs qui n'ont jamais fait la liaison HTTPS pour l'accès externe : Prenez note de l'adresse URL utilisée pour le Client Web sur votre certificat pour communiquer avec le domaine Azure. Ceci est expliqué plus en détail dans Installer et configurer le serveur de Nectari.

ExempleDans cet exemple, nous avons biwebserver.mycompany.com comme adresse URL avec le port :444 et biwebclient comme identifiant unique du domaine Azure.

- Dans le champ Reply URL (Assertion Consumer Service URL), entrez l'URL de Nectari URL + :port suivi de /AuthServices/Acs.

- Cliquez sur Save pour appliquer les changements.

-

Dans le menu à gauche, sous la section Manage , cliquez sur Users and groups.

-

Dans la barre du haut, cliquez sur + Add user pour autoriser des utilisateurs et des groupes à utiliser l'authentification unique.

Ceci complète la configuration de base SAML.

Attributs et demandes des utilisateurs

Le paquet d'installation pour la configuration de Nectari remplit automatiquement le paramètre SAML2 answer's Attribute for user name avec l'attribut mailnickname par défaut.

Pour les utilisateurs qui installent l'application Web de Nectari pour la première fois : L'écran ci-dessus est expliqué plus en détails dans Installer et configurer le serveur de Nectari.

Pour le domaine Azure, vous pouvez remplacer cette valeur par l'un des attributs répertoriés dans la section User Attributes & Claims.

Si vous voulez utiliser l'attribut mailnickname (pour choisir la partie de l'adresse courriel située avant le signe @), vous devez le créer car cet attribut n'existe pas par défaut dans le domaine Azure.

Pour créer l'attribut :

-

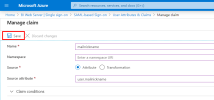

Dans le menu à gauche, sous la section Manage, cliquez sur Single Sign-On.

-

Dans le coin à droite, cliquez sur l'icône du crayon pour modifier les paramètres de la section User Attributes & Claims.

- Cliquez sur + Add new claim.

- Dans le champ Name, entrez mailnickname.

- Pour la Source, sélectionnez Attribute.

-

Dans le champ Source Attribute, entrez user.mailnickname.

-

Cliquez sur Save pour terminer.

Installer et configurer le serveur de Nectari

Avant de commencer l'installation et la configuration de Nectari, vous devez récupérer le certificat du domaine Azure.

Pour récupérer le certificat :

-

Allez vers le bas à la section SAML Signing Certificate.

-

Cliquez sur Download à côté du champ Certificate (Base64).

Si Nectari est déjà installé, allez directement à Ajouter une liaison au Client Web. Sinon, suivez la procédure ci-dessous.

Pour la première installation de Nectari

- Suivez la procédure décrite dans Installer l'application Web et la distribution jusqu'à l'étape 11.

-

Dans la page App Configuration, remplissez les champs tel que décrit ci-dessous.

La correspondance avec les champs du paquet d'installation de Nectari est basée sur les sections Basic SAML Configuration et Set up BI Web Server dans le domaine Azure.

Champ dans le paquet d'installation de Nectari = Champ dans le domaine Azure Valeur utilisée comme exemple dans ce document SEI Issuer URI = Identifier (Entity ID) https://biwebserver.mycompany.com:444/biwebclient ID Provider Issuer Name = Azure AD Identifier https://sts.windows.net/c2c50f21-66a7-xxxx-xxxx-xxxxxxxxxxxx/ ID Provider URL = Azure Login URL https://login.microsoftonline.com/c2c50f21-66a7-xxxx-xxxx-xxxxxxxxxxxx/saml2 Pour le champ Full certificate name, saisissez le nom du certificat que vous avez téléchargé du domaine Azure avec l'extension .cer (par exemple : AzureBIWebServer.cer).

Vous devriez obtenir un résultat similaire à celui-ci :

-

Cliquez sur Next et terminez l'installation.

Ajouter une liaison au Client Web

Ajouter une liaison HTTPS à votre Client Web permet de sécuriser les connexions externes.

Pour ajouter une liaison :

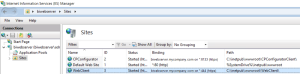

- Appuyez sur les touches Windows + R pour ouvrir la fenêtre Exécuter.

- Entrez inetmgr et appuyez sur Entrée.

- Sur le panneau de gauche, cliquez sur la petite flèche pour élargir l'arborescence des connexions.

- Dans l'onglet Sites, cliquez sur le bouton droit de la souris sur WebClient et sélectionnez Edit Bindings...

- Dans la fenêtre Site Bindings, cliquez sur Add...

-

Dans la liste déroulante Type, sélectionnez https. Dans cet exemple de HTTPS, nous utilisons le port 444 mais vous pouvez le personnaliser en fonction de vos préférences.

Modifier le fichier web.config

Afin de bénéficier pleinement de la fonctionnalité d'authentification unique d'Azure, vous devez modifier le fichier web.config situé dans C:\inetpub\wwwroot\WebClient.

- Assurez-vous que l'attribut entityID du marqueur sustainsys.saml2 a la même valeur que celle que vous avez configuré au champ Identifier (Entity ID) dans la configuration de base SAML. Dans notre exemple, nous mettons la valeur "https://biwebserver.mycompany.com:444/biwebclient".

- Modifiez les valeurs dans le fichier web.config de Nectari tel que décrit dans le tableau ci-dessous :

| Attribut à modifier dans le fichier web.config | Valeur avant le changement | Valeur après le changement | Commentaire |

|---|---|---|---|

| returnUrl | "http://biwebserver.mycompany.com:444/Account/SSO" | "https://biwebserver.mycompany.com:444/Account/SSO" | Nous avons ajouté un s à http car nous voulons que la connexion soit sécurisée |

| entityID from the identityProviders tag | "https://stubidp.sustainsys.com/Metadata" | "https://sts.windows.net/c2c50f21-66a7-xxxx-xxxx-xxxxxxxxxxxx/" |

Ceci est la valeur que vous avez récupérée du champ Azure AD Identifier dans la section Set up BI Web Server |

| signOnUrl from the identityProviders tag | "https://stubidp.sustainsys.com/" | "https://login.microsoftonline.com/c2c50f21-66a7-xxxx-xxxx-xxxxxxxxxxxx/saml2" |

Ceci est la valeur que vous avez récupérée du champ Azure Login URL dans la section Set up BI Web Server |

Les navigateurs Web ont mis à jour leur politique en matière de cookies et ces changements doivent être appliqués à votre Client Web si vous souhaitez l'intégrer à votre site Web ERP ou utiliser l'authentification unique. Reportez-vous à Gestion des Cookies pour plus de détails.

| Attribut à modifier dans le fichier web.config | Valeur avant le changement | Valeur après le changement |

|---|---|---|

| cookieSameSite | |

|

| httpOnlyCookies / requireSSL / sameSite | |

|

Résultat attendu pour le Client Web

<sustainsys.saml2 entityId="https://biwebserver.mycompany.com:444/biwebclient" returnUrl="https://biwebserver.mycompany.com:444/Account/SSO" modulePath="/AuthServices">

<identityProviders>

<add entityId="https://sts.windows.net/c2c50f21-66a7-xxxx-xxxx-xxxxxxxxxxxx/" signOnUrl="https://login.microsoftonline.com/c2c50f21-66a7-xxxx-xxxx-xxxxxxxxxxxx/saml2" allowUnsolicitedAuthnResponse="true" binding="HttpRedirect">

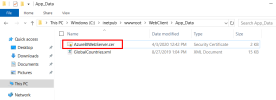

<signingCertificate fileName="~/App_Data/AzureBIWebServer.cer"/>

</add>

</identityProviders>

</sustainsys.saml2>Résultat attendu pour les cookies

<system.web>

<sessionState cookieSameSite="None"/>

<compilation targetFramework="4.8">

<assemblies>

<add assembly="System.Core, Version=4.0.0.0, Culture=neutral, PublicKeyToken=b77a5c561934e089"/>

</assemblies>

</compilation>

<!-- change value of MaxHttpCollectionKeys to max int(2147483644) to webserver support recsive big data-->

<httpRuntime targetFramework="4.8" maxUrlLength="10999" maxRequestLength="2147483644" executionTimeout="1600" useFullyQualifiedRedirectUrl="false" requestLengthDiskThreshold="2147483647" maxQueryStringLength="2097151"/>

<httpCookies httpOnlyCookies="true" requireSSL="true" sameSite="None"/>

</system.web>Étapes après l'installation et la configuration

Copier le certificat du domaine Azure

-

Copiez le certificat que vous avez téléchargé à partir du domaine Azure et collez-le dans C:\inetpub\wwwroot\WebClient\App_Data.

Créer des utilisateurs et des groupes dans Nectari

- Référez-vous à la rubrique Utilisateurs pour créer un utilisateur Client Web. Vous devez entrer la même valeur que le User Name et SAML2 answer's Attribute for user name lors de l'installation du paquet.

Accéder à Nectari avec l'authentification unique Azure activée

Pour vous connecter avec l'authentification unique, utilisez votre URL de Client Web par défaut :

https://biwebserver.mycompany.com:444

Si votre compte d'administrateur n'est pas configuré avec l'authentification unique et que vous devez vous connecter, vous pouvez utiliser cette URL pour vous connecter avec vos identifiants par défaut (sans authentification unique) :

https://biwebserver.mycompany.com:444/Account/Login