Configurer SAML 2.0 avec Azure

L'addAuthentification unique ajoute plus de sécurité et de commodité lors de l'authentification au Excel Add-in de Nectari avec Azure Active Directory (dont le nom a récemment été modifié pour devenir Microsoft Entra ID).

Cette rubrique décrit comment configurer Microsoft Azure avec Nectari. Cette configuration s'applique pour le Serveur Web et Excel Add-in.

Vous devez d'abord configurer le domaine Azure car c'est à partir de cette plate-forme que nous récupérerons les données nécessaires pour mettre en place correctement Nectari.

- Dans votre navigateur, allez à https://portal.azure.com/ et saisissez vos identifiants de connexion (si nécessaire).

-

Sous Azure services, cliquez sur Enterprise Applications.

-

Dans la barre du haut, cliquez sur + New application.

-

Dans la page Browse Azure AD Gallery, cliquez sur Create your own application.

-

Dans le champ Name, entrez un nom pour votre application et cliquez sur Create.

-

Sous la section Getting Started, sélectionnez 2. Set up single sign on.

-

Sélectionnez SAML pour la méthode d'authentification unique.

Il y a 5 sections pour la méthode d'authentification unique SAML mais vous ne devez configurer que les paramètres dans ces sections :

Configuration de base SAML

-

Dans le coin à droite, cliquez sur l'icône du crayon pour modifier les paramètres de la section Basic SAML Configuration.

-

Dans le champ Identifier (Entity ID), copiez l'URL du paramètre Émetteur dans le Serveur Web.

Dans cet exemple, nous avons biwebserver.mycompany.com comme adresse URL avec le port :444 et biwebserver comme identifiant unique du domaine Azure.

ImportantSeulement pour les utilisateurs qui n'ont jamais fait la liaison HTTPS pour l'accès externe : Prenez note de l'adresse URL utilisée pour le Serveur Web sur votre certificat pour communiquer avec le domaine Azure. Ceci est expliqué plus en détail dans Configurer SAML 2.0 avec Azure.

- Dans le champ Reply URL (Assertion Consumer Service URL), copiez les URLs du paramètre URL ACS Saml2 dans le Serveur Web pour le Serveur Web et Excel Add-in.

-

Dans le champ Sign On URL, entrez le lien URL de l'application web si vous souhaitez vous connecter directement à Nectari (par ex. https://yourserver:81).

- Cliquez sur Save pour appliquer les changements.

-

Dans le menu à gauche, sous la section Manage , cliquez sur Users and groups.

-

Dans la barre du haut, cliquez sur + Add user/group pour autoriser des utilisateurs et des groupes à utiliser l'authentification unique. Ceci complète la configuration de base SAML.

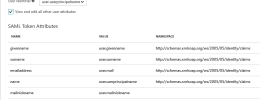

Attributs et demandes des utilisateurs

Dans le domaine Azure, vous pouvez prendre l'un des attributs répertoriés dans la section User Attributes & Claims.

Si vous voulez utiliser l'attribut mailnickname (pour choisir la partie de l'adresse courriel située avant le signe @), vous devez le créer car cet attribut n'existe pas par défaut dans le domaine Azure.

Pour créer l'attribut :

-

Dans le menu à gauche, sous la section Manage, cliquez sur Single Sign-On.

-

Dans le coin à droite, cliquez sur l'icône du crayon pour modifier les paramètres de la section User Attributes & Claims.

- La page Manage Claim s'affiche. Cliquez sur + Add new claim.

- Dans le champ Name, entrez mailnickname.

- Pour la Source, sélectionnez Attribute.

-

Dans le champ Source Attribute, entrez user.mailnickname.

-

Cliquez sur Save pour terminer.

Télécharger le certificat

Pour récupérer le certificat d'Azure :

-

Allez vers le bas à la section SAML Signing Certificate.

-

Cliquez sur Download à côté du champ Certificate (Base64).

-

Procédez à l'ajout du fournisseur Azure et des utilisateurs dans la page Authentification.